El

PHISHING es un delito que se comete

usando como medio de realización la red. Es una forma de estafar a las personas

para obtener sus datos, claves de acceso, cuentas bancarias, tarjetas de

crédito, etc., en definitiva, se quiere conseguir la mayor parte de datos posibles

de una persona para después usarlos de forma fraudulenta.

Este delito puede producirse de varias formas, desde un simple mensaje a tu teléfono móvil, una llamada telefónica, una web que simula una entidad, una ventana emergente y, la más usada y conocida por los/as internautas, la recepción de un correo electrónico. Pueden existir más formatos, pero éstos son los más comunes.

Un

ejemplo de llamada telefónica sucedió con la Agencia

Tributaria. Esta entidad advirtió que algunas personas estaban llamando en su nombre

a los/as contribuyentes para pedirles datos, como, por ejemplo, su cuenta

corriente, los cuales usarían para hacerles cargos monetarios.

La

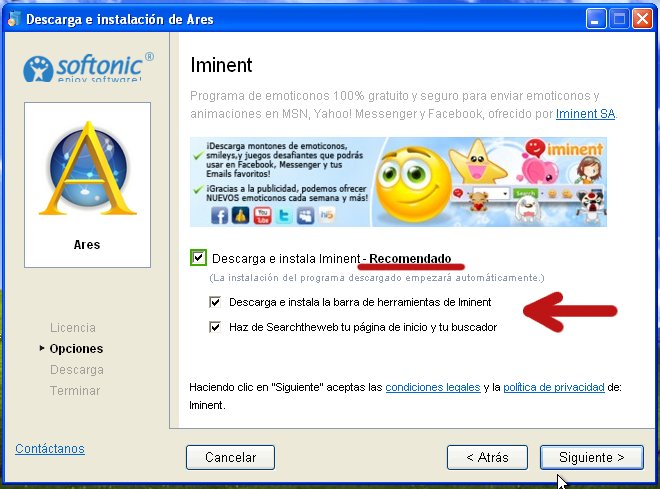

página web o ventana emergente es una forma muy clásica y bastante usada de

realizar phishing. Con ella se está

suplantando visualmente la imagen de una entidad oficial, de una empresa, etc. El objetivo principal es que la persona

usuaria facilite sus datos privados.

La

más empleada es la “imitación” de páginas web de bancos, siendo el parecido

casi idéntico, pero no es el oficial.

Tampoco

podemos olvidar los sitios web falsos con señuelos llamativos, en los cuales se

ofrecen ofertas irreales y donde el usuario novel facilita todos sus datos. Un

ejemplo fue el descubierto por la Asociación de Internautas y que fue

denunciado, en España, a las Fuerzas del Estado: web-trampa de recargas de

móviles creada para robar los datos bancarios.

La

técnica del phishing utiliza el correo electrónico para ponerse en contacto con

los usuarios, utilizando mensajes que imitan, casi a la perfección, el formato,

lenguaje y la imagen de las entidades bancarias/financieras, y que siempre

incluyen una petición final en la solicita a los usuarios la “confirmación” de

determinados datos personales alegando distintos motivos: problemas técnicos,

cambio de política de seguridad, posible fraude, etc...

Estos

mensajes de correo electrónico siempre incluyen enlaces que conducen

“aparentemente” a las páginas web oficiales de las citadas entidades pero que,

en realidad, remiten a “páginas web piratas” que imitan o copian casi a la

perfección la página web de la entidad financiera, siendo su finalidad

principal captar datos de los usuarios.

Dada

la confianza que los usuarios tienen depositada en las entidades de las que son

clientes, y por desconocimiento o simplemente ante la incertidumbre y temor

creados, acceden a dichas páginas web piratas, donde el defraudador o

delincuente informático, obtiene los datos personales o claves de acceso

personales.

Es

a partir de este momento cuando empieza el fraude:

1.

Utilización del número de tarjeta y fecha de caducidad para compras por

Internet (comercio electrónico).

2.

Realización de transferencias bancarias no consentidas ni autorizadas.

3.

Retirada de efectivo en cajeros con duplicados de las tarjetas, etc.

Debemos

tener en cuenta una serie de aspectos para poder evitar ser víctimas de este delito.

1.-

Tenemos que sospechar de cualquier correo electrónico con solicitudes urgentes

de información personal. Este tipo de

correos suelen usar argumentos como los siguientes:

-Problemas

de carácter técnico.

-Detecciones

de posibles fraudes.

-Cambio

de política de seguridad.

-Promoción

de nuevos productos y/o servicios.

-Premios,

regalos, concursos, etc...

Además

suelen incorporar advertencias tales como: “si

no realiza la confirmación/cambio solicitada, en el transcurso de ---

horas/días se procederá al bloqueo/cancelación, de su cuenta bancaria/cuenta de

cliente, etc...”; de forma que se fuerza una respuesta casi inmediata del

usuario.

Dado

que el phishing es una técnica de envío masivo de correos electrónicos a

múltiples usuarios, es posible que reciba correos electrónicos de entidades o

empresas de las que usted no es cliente, y en los que se solicita igualmente

dichos datos. En estos casos, directamente, descártelos.

2.-

También hay que sospechar de los

correos electrónicos que le soliciten información como: nombre de

usuario, password o clave de acceso, número de tarjeta de crédito, fecha de

caducidad, número de la seguridad social, etc...

3.-

Los mensajes de correo electrónico de phishing no suelen estar

personalizados, mientras que los mensajes de las entidades de las que somos

clientes suelen estar personalizados.

4.-

Evite rellenar formularios en correos electrónicos que le soliciten

información financiera personal.

5.-

No utilice los enlaces incluidos en los correos electrónicos que

conducen “aparentemente” a las entidades, especialmente si sospecha que el

mensaje podría no ser auténtico. Diríjase directamente, a través de su

navegador, a la página web de la entidad o empresa.

6.-

Antes de facilitar cualquier dato sensible (datos bancarios, números de

tarjetas de crédito, número de la seguridad social, etc...) asegúrese de que se

encuentra en una web segura.

Las

páginas web que utilizan protocolos de seguridad, que impiden la captación de

datos por parte de terceros no autorizados, se caracterizan porque la dirección

web que aparece en la barra de navegación comienza con el protocolo “https” y

en la parte inferior de la página aparece un candado.

Igualmente

podemos comprobar la veracidad del protocolo de seguridad; para ello, podemos

clickear dos veces en el candado de la parte inferior de la página, y nos

aparecerá una ventana en la que se identifica a la compañía de certificación y

al titular del protocolo, así como su validez.

7.-

Asegúrese de tener el navegador web actualizado y con los últimos parches de

seguridad instalados.

8.-

Si continua teniendo dudas acerca de la veracidad del correo

electrónico, de su emisor o de su finalidad, no dude en ponerse en contacto con

la entidad de la que es cliente.

9.-

Por último, compruebe regularmente sus cuentas bancarias para asegurarse

que todos los movimientos o transacciones son legítimos. En caso de detectar

algo sospechoso, no dude en ponerse en contacto con su entidad bancaria.

Dos ejemplos de estafa o phising, la de correos, de las últimas en aparecer: